14.3 Identity Provider (BETA)

Kategorien:

Single Sign-on (SSO), OpenID Connect, Authentifizierung von externen Anwendungen

Benötigter Funktionsumfang für dieses Modul:

Professional

Benötigte Administrator-Rechte für diesen Bereich:

Accountverwaltung (lesend oder lesend/schreibend)

Link zur Seite:

https://easyverein.com/app/settings/identityprovider/

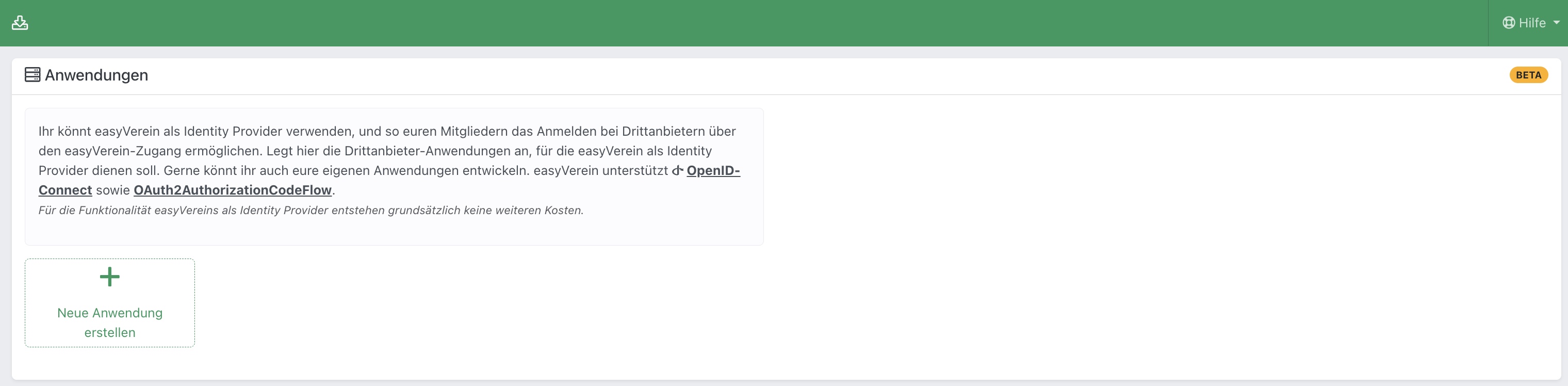

Ihr könnt easyVerein als Identity Provider verwenden, und so euren Mitgliedern das Anmelden bei Drittanbietern über den easyVerein-Zugang ermöglichen. Legt auf dieser Seite die Drittanbieter-Anwendungen an, für die easyVerein als Identity Provider dienen soll. Gerne könnt ihr auch eure eigenen Anwendungen entwickeln. easyVerein unterstützt OpenID-Connect sowie OAuth2AuthorizationCodeFlow.

Neue Anwendung erstellen

Klickt auf der Übersichtsseite auf "+ Neue Anwendung erstellen":

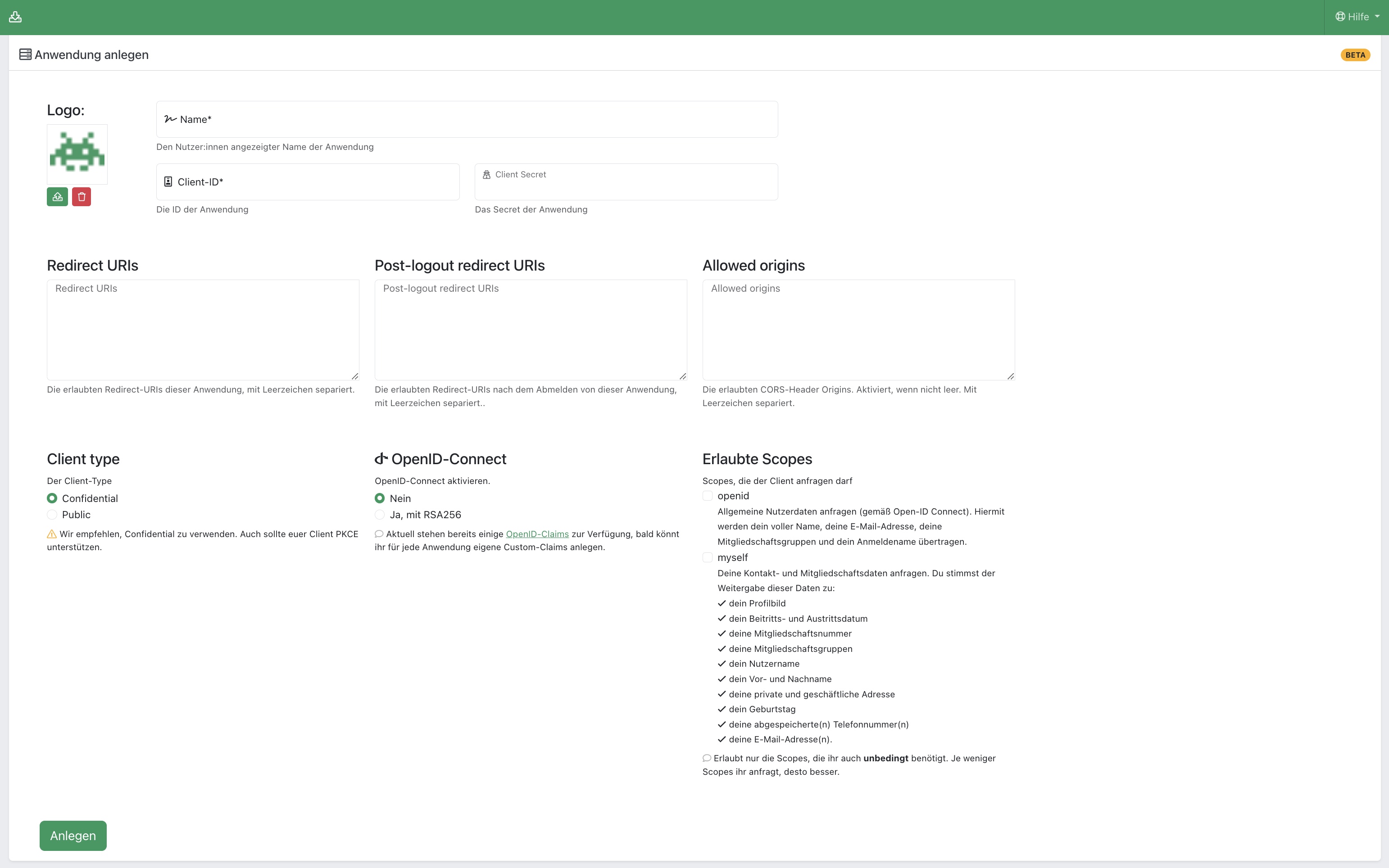

Auf der nächsten Seite könnt/müsst ihr einige Daten für eine erfolgreiche Einrichtung hinterlegen:

Logo: Ihr könnt das Logo eurer gewünschten Anwendung hochladen, dieses wird dann auf der Übersichtsseite mit angezeigt.

Name (Pflichtfeld): Gebt hier den Namen der Anwendung ein, die ihr gerne einrichten möchtet.

Client-Id und Client Secret (im Screenshot leer, sonst gefüllt): Die ID's dieser Felder benötigt ihr für die Einrichtung im Account der Anwendung, die ihr anbinden möchtet. Nach der Anlage werden beide Informationen aus Sicherheitsgründen in easyVerein nicht mehr angezeigt, sichert euch die Infos also bei Bedarf.

Redirect URls: Gebt ihr die URls ein, auf die Benutzer nach dem erfolgreichen Login in die angebundene Anwendung weitergeleitet werden sollen.

Post-out redirect URls: Gebt ihr die URls ein, auf die Benutzer nach dem Logout aus der angebundenen Anwendung weitergeleitet werden sollen.

Allowed origins: Die "Allowed origins" könnt ihr mit URls füllen, von denen Anfragen eures Clients eingehen dürfen. Dies erhöht die Sicherheit eurer Integration, weil abweichende Anfrage-URls abgelehnt werden.

Client type: Wählt hier zwischen Confidential (vertraulich) und Public (öffentlich). Wir empfehlen, Confidential zu verwenden. Auch sollte euer Client PKCE unterstützen.

OpenID-Connect: Aktiviert mit der Option "Ja, mit RSA256" das Single Sign-on (SSO) über OIDC.

Erlaubte Scopes: Definiert hierüber die Scopes (Umfänge), die der Client (externe Anwendung) aus easyVerein abfragen darf. Erlaubt nur die Scopes, die ihr auch unbedingt benötigt. Je weniger Scopes ihr anfragt, desto besser. Welche Scopes für eine Anbindung einer externen Anwendung zwingend notwendig sind, erfahrt ihr im Account oder beim Support dieser Anwendung.

Klickt nach Eingabe aller notwendigen Daten unten links auf "Anlegen" um die Anbindung zu speichern.

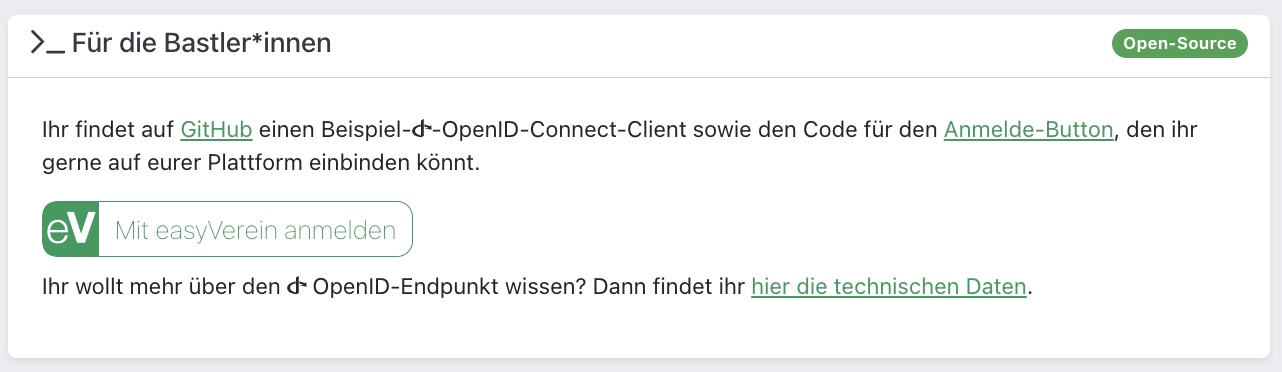

Für die Bastler*innen

Mit entsprechenden Entwicklerkenntnissen könnt ihr den Anmeldebutton direkt auf eurer angebundenen Plattform einbauen, sodass eure Benutzer beim Login die Option direkt auswählen können. Außerdem findet ihr hier auch einen Beispielclient, den ihr als Grundlage für eigene OpenID Anwendungen verwenden könnt.

Klickt dazu einfach auf den Button "Mit easyVerein anmelden" und das Code-Beispiel in GitHub öffnet sich:

Über den Link unten findet ihr technische Details zum OpenID-Endpunkt für das SSO.

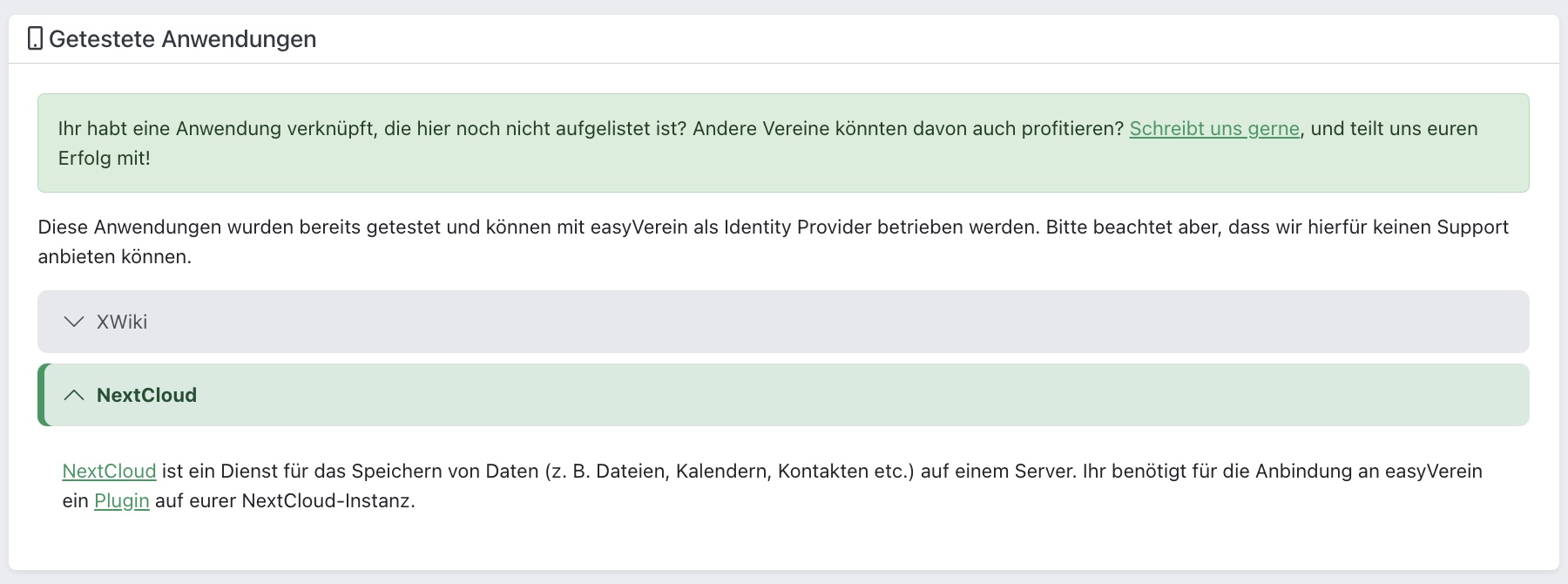

Getestete Anwendungen

In dieser Rubrik führen wir Anwendungen auf, die von uns oder unseren Kunden bereits erfolgreich angebunden wurden:

Sendet uns gerne auch eure erfolgreich angebundene Anwendung und wir nehmen sie mit in unsere Liste auf.

Häufige Fragen zum Bereich Identity Provider

Nützliche interne Links

Wendet euch für weitere Informationen gerne an unser Support-Team.